អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខឈ្មោះថា Damien Zammit បានរកឃើញនូវចំនុចខ្វៈខាតដែលមាននៅក្នុង processors លេខ x86 ដែលទើបចេញនាពេលថ្មីៗនេះ ដែលអាចផ្តល់លទ្ធភាពទៅឲ្យអ្នកវាយប្រហារ ដែលគ្មាននរណាម្នាក់អាចប៉ៈពាល់វា ឬបិទនោះបាននោះទេ ។ ខាងក្រោមនេះ គឺនឹងនិយាយលំអិតអំពី backdoor និងវាដំណើរការយ៉ាងដូចម្តេច?

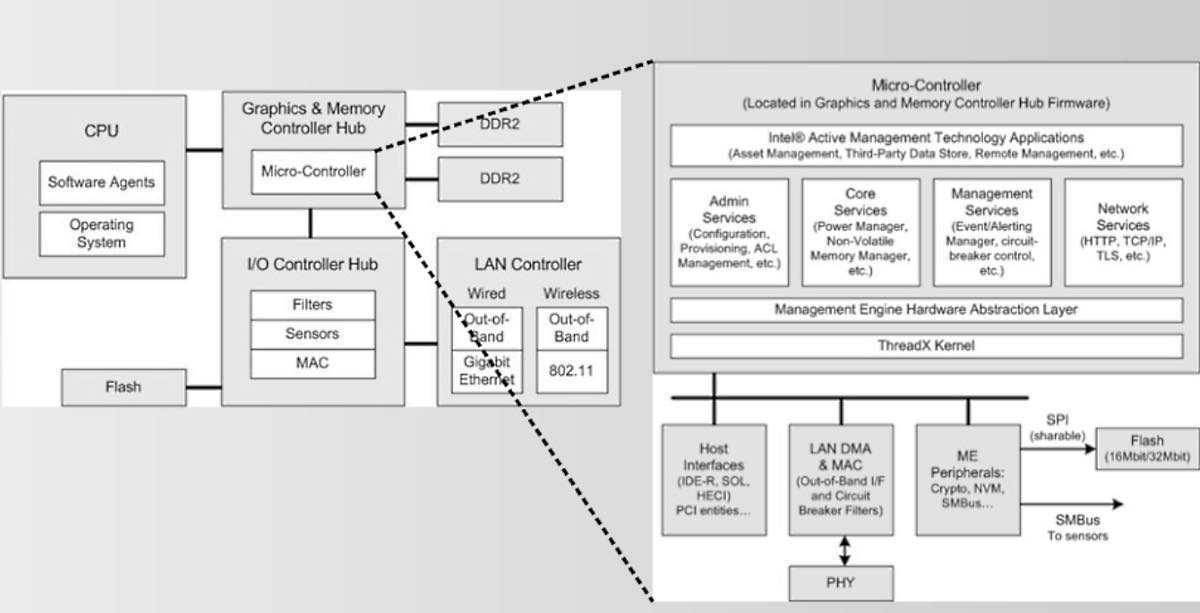

មានអ្នកខ្លះ ប្រហែលជាមានការយល់ដឹងអំពី Intel Management Engine (ME) ដែលគឺជា subsystem មួយ (32-bit ARC microprocessor) ហើយស្ថិតនៅខាងក្នុង processor ហើយធ្វើការគ្រប់គ្រង main CPU ។

នៅក្នុងពេលដែល low power ប្រព័ន្ធ ME អាចដំណើរការមុខងារដោយឯករាជ្យ ។ នៅក្នុង Chipsets ខ្លះ, ME firmware មាននូវប្រព័ន្ធ មួយហៅថា Active Management Technology (AMT) ដែលផ្តល់នូវយន្តការក្នុងការគ្រប់គ្រង CPU ពីចម្ងាយ។ ប្រព័ន្ធ AMT នេះគឺត្រូវបាន ដំណើរការនៅលើ Intel CPUS ដែលភ្ជាប់មកជាមួយនឹង vPro Technology ។

ដើម្បីដំណើរការកិច្ចការមួយនេះ, ME មាននូវលទ្ធភាពក្នុងការអាក់សេសទៅកាន់រាល់អង្គចងចាំទាំងអស់ (memory) ដោយមិនត្រូវការការអនុញ្ញាតពី main CPU ឡើយ ។ ភារកិច្ចមួយនេះ ក៏ត្រូវបានផ្តល់ជាជំនួយដោយ TCP/IP server ដែលមាននូវសមត្ថភាពក្នុងការរំលង (bypass) រាល់ ជញ្ជាំងភ្លើងទាំងអស់ (firewall) នៅក្នុងកុំព្យូទ័របស់អ្នក។ គោលបំណងចំណងធំបំផុតនៃការអនុវត្តការងារនេះ គឺសម្រាប់សហគ្រាសក្នុងការគ្រប់ គ្រងប្រព័ន្ធជាច្រើនពីចម្ងាយ ។

លោក Zammit បានធ្វើការបង្ហាញយ៉ាងលំអិតនៅក្នុងអត្ថបទរបស់គាត់ ហើយបាននិយាយថា បច្ចេកវិទ្យាគ្រប់គ្រងពីចម្ងាយរបស់ Intel គឺមិនមានសុវត្ថិភាពឡើយ (insecure) ។ ក្រុមហ៊ុន Intel ខ្លួនឯងបានធ្វើការបញ្ចេញតិចតួចប៉ុណ្ណោះអំពីមុខងារប្រព័ន្ធ និងសន្តិសុខ ដែលបានដំណើរការ នៅជុំវិញ Intel Management Engine (ME) ។

ទោះបីជា ME firmware គឺត្រូវបានការពារដោយ cryptographically ក៏ដោយ ក៏អ្នកស្រាវជ្រាវអាចធ្វើការវាយប្រហារទៅលើចំនុចខ្សោយនៅក្នុង firmware ហើយបន្ទាប់មកធ្វើការគ្រប់គ្រងប្រព័ន្ធ ME ។

នៅក្នុងរូបភាពធំទូលាយ Intel ME អាចដំណើរការធ្វើការយន្តការ rootkit មួយដ៏មានថាមពលក្លាំងខ្លា។ វាគឺជាការពិតមួយដែលថា អ្នកវាយប្រហារអាចធ្វើការអាក់សេស (access) ទៅកាន់ប្រព័ន្ធដែលត្រូវបានគ្រប់គ្រងដោយ rootkit ។

ជាការគួរឲ្យចាប់អារម្មណ៍មួយទៀតនោះគឺថា កំហុសឆ្គងនេះមានភាពឯករាជ្យពីប្រព័ន្ធប្រតិបត្តិការ (operating system) ។ នេះបានន័យថា វាមានផលប៉ៈពាល់ទៅដល់ឧបករណ៍ទាំងអស់ ដោយរួមមាន PCs–Windows, Mac, Linux– ដែលមានទាំង IME និង vPro ដំណើរការ។ ក៏ប៉ុន្តែ ក្នុងខណៈពេលនេះ មិនទាន់មាននូវការវាយប្រហារណាមួយដែលអាចត្រូវបានប្រើប្រាស់ឡើយ ។ ព្រមជាមួយគ្នានោះផងដែរ វាជាកិច្ចការលំបាកណាស់ក្នុងការបំបែកនូវ RSA 2048 encryption នៅលើ chip ៕

ប្រភព: Fossbyte ប្រែសម្រួលដោយ: Secudemy.com

No comments:

Post a Comment